一、引言

随着互联网技术的飞速发展,网络安全问题日益凸显。

其中,木马技术作为一种常见的网络攻击手段,给个人用户、企业乃至国家安全带来了严重威胁。

本文将详细揭示木马的上传过程,深入分析其犯罪手段与危害,以期提高公众对木马技术的认识,增强网络安全意识。

二、木马技术概述

木马技术是一种恶意软件,通常伪装成合法软件,通过欺骗用户下载并执行,进而入侵用户的计算机系统。

木马技术的主要目的是窃取用户信息、破坏系统安全、非法获取经济利益等。

三、木马的上传过程

1. 编写阶段:木马程序的编写是首要环节。攻击者利用编程技能,编写出具有某种功能的恶意代码。这些功能包括但不限于窃取信息、破坏系统、远程监控等。

2. 伪装与传播阶段:编写好的木马程序需要进行伪装和传播。攻击者通常会采用各种手段使木马程序看起来合法,如伪装成常用软件、游戏等,然后通过社交媒体、电子邮件、恶意网站等途径进行传播。

3. 诱导下载与执行阶段:当用户在网络上浏览时,攻击者通过各种手段诱导用户下载并安装木马程序。一旦用户执行含有木马的文件,木马就会在用户的计算机上安装并执行恶意操作。

4. 数据传输阶段:木马程序获取用户信息后,会将这些信息传输给攻击者。攻击者可以通过远程访问、网络传输等方式获取用户数据。

四、犯罪手段与危害

1. 窃取个人信息:木马程序能够获取用户在计算机上的各种信息,包括账号密码、浏览记录、文件资料等。这些信息可能被攻击者用于非法用途,如身份盗窃、金融诈骗等。

2. 破坏系统安全:木马程序可能会破坏用户计算机系统的安全性,导致系统崩溃、文件损坏等。木马还可能利用系统漏洞进行进一步攻击,造成更大的损失。

3. 非法获取经济利益:攻击者通过木马程序窃取用户的财务信息,如银行卡号、密码等,进而进行非法转账、网络购物等行为,获取经济利益。

4. 传播恶意内容:一旦用户的计算机被木马感染,攻击者可能会利用该计算机向其他用户传播恶意内容,导致更多计算机受到攻击,形成连锁反应。

5. 侵犯隐私与监控活动:木马程序可以实时监控用户的屏幕、键盘操作等,攻击者可以通过这些信息了解用户的实时活动。这严重侵犯了用户的隐私权,并可能导致更严重的后果。

6. 威胁国家安全:在某些情况下,木马技术还可能被用于攻击政府、军事等关键部门,窃取重要信息,对国家安全和稳定构成严重威胁。

五、防范策略

1. 提高网络安全意识:个人用户和企业应提高网络安全意识,警惕网络诈骗和恶意软件。

2. 加强安全防护:安装安全软件,定期更新系统和软件,提高计算机的安全防护能力。

3. 注意信息安全:不轻易泄露个人信息,尤其是账号密码等敏感信息。

4. 定期备份数据:定期备份重要数据,以防数据丢失。

5. 强化监管与立法:国家和相关部门应加强对网络安全的监管和立法工作,严厉打击利用木马技术进行犯罪的行为。

六、结语

木马技术作为一种常见的网络攻击手段,给个人用户、企业和社会带来了严重威胁。

了解木马的上传过程、犯罪手段和危害,对于提高网络安全意识和防范能力具有重要意义。

让我们共同努力,共建网络安全环境。

黑狮行动:针对西班牙语地区的攻击活动分析

黑狮行动:揭秘西班牙语区定向攻击全貌

近期,ADLab团队揭示了一起名为“黑狮行动”的定向攻击事件,该行动瞄准了西班牙语系国家的政府和能源企业。

黑客组织KingSqlZ通过精心设计的恶意Word文档和鱼叉邮件,以伪装的“简历更新”诱饵,植入了高度隐蔽的间谍木马,显示出明显的政治意图。

调查发现,攻击者巧妙使用了WARZONE和Remcos两款远程管理工具,通过不同的形态和免杀策略实施攻击。

威胁分析显示,攻击目标集中在政府和公共服务部门,且攻击者通过控制命令服务器巧妙隐藏身份。

尽管如此,我们在一个样本中找到了与KingSqlZ相关的线索,土耳其语的存在,证实了攻击者的潜在来源。

据推测,这次攻击可能起源于土耳其,攻击者的活跃时区在东3区(UTC+3)附近。

攻击者采用了复杂的技术手段,如“AVE_MARIA”恶意软件与WARZONE RAT的高度一致性,以及木马文档“Curriculum Vitae Actualizado”的巧妙设计。

RAT样本的编译时间分析显示,攻击频率并不频繁,可能是为了降低被察觉的风险。

攻击者利用公共DDNS服务,通过新注册的C2域名进行操控,同时,他们运用了加密和API哈希技术,以确保文档的隐蔽性。

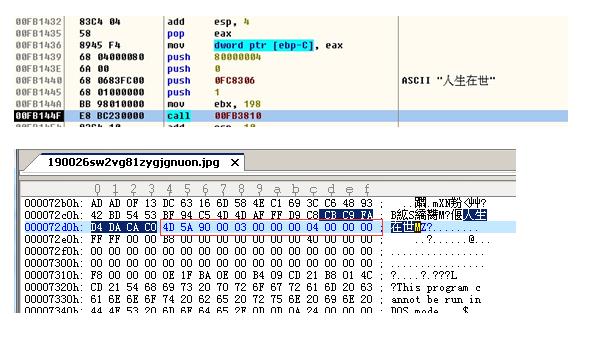

攻击过程通过 DOC文档中的恶意宏传播,文档内隐藏了和(WARZONE RAT的释放器)。

恶意软件通过“无文件技术”和CR4加密通信,执行包括欺骗用户打开文档、下载、解密和执行Shellcode等一系列步骤。

其中,RAT模块在内存中加载并利用printf和sleep函数进行延迟,以逃避监控。

更为深入的分析揭示,木马利用加密技术加载WARZONE RAT,C2地址存储在资源节,采用CR4算法加密。

Shellcode被巧妙注入,守护进程并连接到C2服务器,进行数据窃取和远程控制操作。

登录凭证的加密存储在sqlite3数据库logins,包括浏览器和邮箱信息,通过特定解密手段上传至远程服务器。

键盘记录功能是攻击的一部分,木马在后台持续监控,甚至在离线状态下记录按键和窗口名。

远程VNC安装则通过添加新用户权限,实现对目标系统的远程访问。

rdpwrap项目则通过隐藏和提权技术,为木马提供更稳固的立足点。

值得关注的是,攻击者使用了混淆的Powershell脚本“”,通过两个阶段释放Remcos RAT(V2.3.0 Pro),这显示了攻击链的精细设计。

Remcos RAT的C2连接功能区分于免费版,显示出组织的专业性和目的性。

此攻击链与Hackforums论坛和Solmyr有关,后者提供免费服务支持黑客活动,Warzone RAT在该社区因其功能强大而受到青睐。

Solmyr团伙不仅提供恶意软件,还协助隐藏攻击者身份,这使得攻击活动更加谨慎且难以追踪。

针对此次“黑狮行动”,政府和企业应提高警惕,加强网络安全防护,特别是对来自特定地区的简历更新邮件要特别留意。

威胁情报机构应继续监控此类攻击链,以保护关键基础设施不受侵害。

关键IOC:MD5值一串

相关C2域名示例:linksysdatakeys[.]se, gestomarket[.]co, 等等,需密切关注。

木马防护全攻略内容提要

本书深入探讨了木马的伪装与防护策略,揭示了它们如何隐藏及自动运行的复杂手段。

作者,一位台湾知名黑客与网络安全专家,凭借丰富的经验和实践,为我们揭示了木马的运作细节,特别是针对寄生嵌入式DLL木马和反向连接技术的深度剖析,旨在帮助读者防范同类威胁。

书中详细研究了多个具有代表性的木马案例,通过逐个分析它们的运作技术和策略,作者给出了相应的防护方法,确保读者能够有效地保护自己免受类似木马的侵害。

全书共分为五个部分和一个附录,包括:木马基础介绍,木马伪装与破解技巧,木马植入和隐藏技巧,针对各种类型的木马进行的专业剖析,以及实用的附录内容,如IP列表、端口列表和网络安全工具指南。

光盘中包含丰富的安全工具、全球最新的IP和端口列表,为所有上网用户提供了增强网络安全意识和提升安全性的实用资源。

无论是普通用户还是专业网络安全人员,这本书都是提升防护能力不可或缺的参考资料。

绑架型木马经济利益

在当今网络安全领域,绑架型木马已经成为一种主要的经济驱动工具。

据可靠数据,其带来的经济效益已超过十亿大关,这无疑揭示了其制作者获取利润的显著影响力。

绑架型木马的盈利策略多种多样,其中一项便是与诈骗网站的合作。

木马会侵入用户的系统,迫使他们访问恶意设计的钓鱼网站,以此达到非法敛财的目的。

另一种盈利方式是通过控制用户的浏览器。

木马会锁定用户的主页,以此吸引大量网络流量。

这些流量随后会被转卖,从而为制作者带来收益。

此外,绑架型木马还会利用用户的信任,帮助某些不法购物网站进行推广。

它们会篡改桌面图标、修改快捷方式,甚至篡改用户的浏览器收藏夹,强行将用户引导至这些购物网站,从中获取利益。

这些行为严重侵犯了用户的权益,同时也对网络安全构成了严重威胁。

因此,对于这种利用技术手段获取非法利益的行为,必须加强防范和打击。

扩展资料

绑架型木马是一种新型的破坏性非常强的木马种类。

与感染型木马不同,绑架型木马通过“绑架”正常的系统文件或某个正常的应用软件实现自启动。

运行后,该类木马会通过“绑架”用户的方式,强行修改用户浏览器主页、强迫用户浏览恶意网站等。

同时,绑架型木马还可以破坏系统组件,杀毒软件在简单删除木马程序之后,会出现各种各样的系统异常,而与之相关的应用程序也无法正常运行,甚至出现系统崩溃。

亿动网

亿动网