引言

DNS (域名系统) 是互联网寻址的关键组件。它充当了互联网上的电话薄,将人类可读的域名(例如 www.example.com)转换为计算机可以理解的 IP 地址。本文将深入探讨 DNS 解密,了解这一重要机制背后的技术细节。

DNS 解密的原理

DNS 解密是一个将加密的 DNS 请求和响应转换为纯文本的过程。它涉及以下步骤:1. 客户端请求:用户访问网站时,他们的计算机向 DNS 服务器发送请求,该请求包含要解析的域名。

2. 加密的 DNS 响应:DNS 服务器响应请求,但响应是加密的。这有助于保护 DNS 请求和响应免遭窃听和篡改。

3. DNS 解密:计算机收到加密的 DNS 响应后,会使用 DNS 解密协议(例如 DNS-over-TLS 或 DNS-over-HTTPS)将其解密。

4. 纯文本响应:解密后,DNS 响应会转换为纯文本,其中包含请求域名的 IP 地址。

DNS 解密的优点

DNS 解密提供了许多优点,包括:增强隐私:DNS 解密防止第三方窃听 DNS 请求和响应,从而保护用户隐私。提高安全性:加密的 DNS 请求和响应有助于防止 DNS 欺骗和中间人攻击。提高性能:通过使用 DNS-over-HTTPS,DNS 解密可以提高 DNS 解析的性能,从而减少网站加载时间。遵守法规:某些法规要求加密 DNS 通信以符合隐私和安全标准。

DNS 解密协议

有几种不同的 DNS 解密协议,包括:DNS-over-TLS (DoT):使用 TLS 加密 DNS 请求和响应。DNS-over-HTTPS (DoH):使用 HTTPS 加密 DNS 请求和响应。Oblivious DNS-over-HTTPS (ODoH):一种增强 DoH,它提供额外的隐私保护。加密 DNS (EDNS):扩展 DNS 协议以支持加密功能。

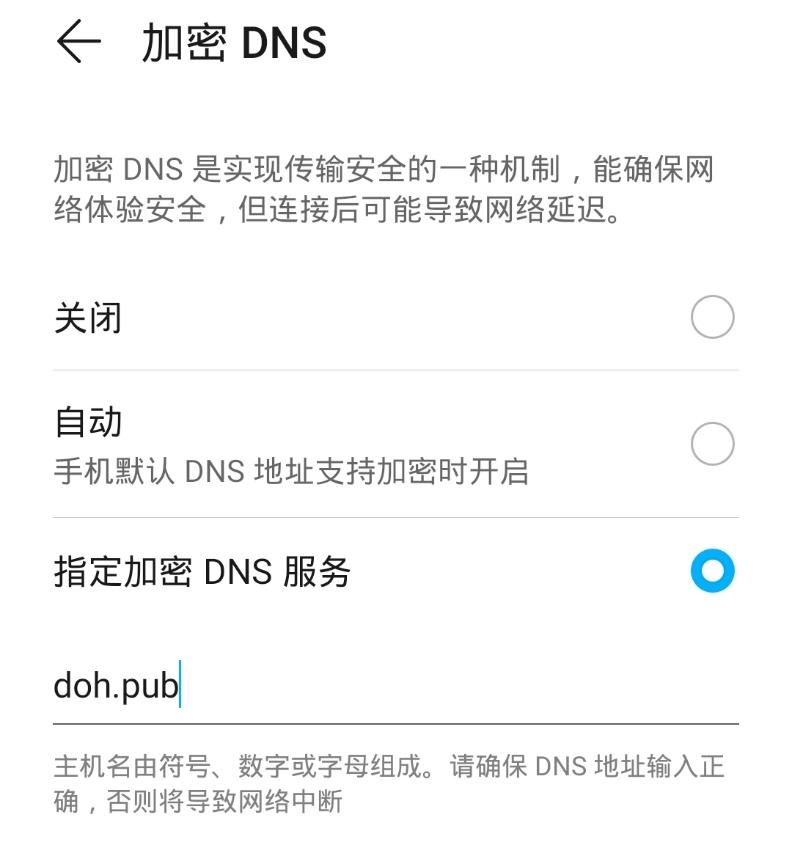

如何启用 DNS 解密

用户可以通过以下方式启用 DNS 解密:操作系统设置:一些操作系统(例如 Windows 和 macOS)具有内置的 DNS 解密支持。DNS 客户端软件:可以使用第三方 DNS 客户端软件(例如 Cloudflare WARP 和 NextDNS)启用 DNS 解密。DNS 提供商:某些 DNS 提供商(例如 Cloudflare 和 Google Public DNS)提供 DNS 解密服务。

DNS 解密的挑战

虽然 DNS 解密提供了许多优点,但它也面临一些挑战:部署难度:启用 DNS 解密可能需要在客户端和 DNS 服务器上进行配置更改。性能问题:DNS 解密的加密和解密过程可能会导致 DNS 解析的性能损失。兼容性问题:并非所有 DNS 服务器和客户端都支持 DNS 解密协议。DNS 污染:攻击者可以通过污染 DNS 服务器的缓存来绕过 DNS 解密。

DNS 解密的未来

DNS 解密正在不断发展,以应对不断变化的网络安全威胁。未来趋势包括:广泛部署:DNS 解密预计将被更广泛地部署,以提高互联网寻址的隐私和安全性。新的协议:新的 DNS 解密协议正在开发中,以提供更好的性能和隐私保护。智能 DNS:智能 DNS 系统将能够检测和缓解 DNS 攻击,从而增强安全性。

结论

DNS 解密是互联网寻址的一个至关重要的方面,它通过加密 DNS 请求和响应来增强隐私、提高安全性、提高性能并遵守法规。虽然 DNS 解密面临一些挑战,但它在未来将继续发挥重要作用,以确保互联网的顺畅和安全运行。

DNS是什么意思?

域名系统(DNS)是互联网上一个关键的服务,它负责将人们容易记忆的域名转换成计算机网络中用于定位的IP地址。

DNS由域名解析器和域名服务器构成,它的重要性体现在两个方面:1. 从技术角度来看,DNS解析是互联网上大多数应用的实际寻址方式。

它使得基于域名技术的多种应用得以发展,从而丰富了互联网的应用和协议。

2. 从资源角度来看,域名是互联网上的身份标识,它是独一无二的资源,象征着国家的主权,成为标识一国战略资源的重要部分。

域名解析器是将域名指向网站空间IP的服务,它允许用户通过注册的域名便捷地访问网站。

这一服务由DNS服务器提供,将域名解析到一个IP地址,并在该IP地址的主机上将一个子目录与域名绑定。

域名服务器则负责保存网络中所有主机的域名和对应的IP地址,并具有将域名转换为IP地址的功能。

在域名系统中,域名通常必须对应一个IP地址,但一个IP地址可以有多个域名。

域名系统采用类似目录树的等级结构,其中域名服务器可以是主服务器或转发服务器。

整个将域名映射为IP地址的过程被称为“域名解析”。

DNS风险分析及防护研究(五):常见的DNS威胁与防御(国科云)

DNS:互联网基石的安全挑战与守护

DNS,这个无形却至关重要的互联网基础设施,承载着将我们易于记忆的域名转化为数字IP地址的重任。

然而,随着网络技术的飞速发展,DNS的脆弱性逐渐暴露,威胁着全球互联网的安全稳定。

本文将深入剖析常见的DNS威胁,如分布式拒绝服务攻击、DNS缓存投毒,以及如何有效进行防护。

DNS攻击的种类与原理

1. DNS缓存投毒: 这是DNS攻击中最常见的手段。

基于DNS缓存机制,攻击者通过伪造权威服务器的应答,将错误的IP信息存入全球各地的DNS缓存,当用户查询时,直接返回错误信息,从而实现劫持访问目标。

这种攻击利用了缓存的效率,却也成为了其致命弱点。

2. DNS DDoS攻击: 分为查询攻击和反射放大攻击。

前者通过大量僵尸网络针对DNS服务器发起请求,消耗其资源;后者利用DNS服务器无验证的特性,放大攻击流量,对目标服务器形成巨大压力。

3. 随机子域/非存在域名攻击: 攻击者通过查询虚构或随机的域名,消耗权威服务器带宽,阻碍正常服务。

4. DNS劫持: 通过篡改DNS记录,直接将用户引导至攻击者控制的服务器,对企业及机构客户构成严重威胁,影响业务正常运行。

防御策略与技术应对

1. DNSSEC: 采用数字签名和公钥技术,确保DNS数据的完整性和真实性。

国科云的二代云解析系统具备DNSSEC功能,能有效防止缓存投毒和劫持。

2. Anycast技术: 利用anycast网络路由,将流量分散到多台服务器,抵御DDoS攻击,减轻单点压力。

3. 响应速率限制: 设置查询频率阈值,防止恶意攻击者滥用DNS服务,但需注意其局限性。

4. 设置查询权限: 限制递归服务器的DNS查询,减少反射放大攻击的可能。

总之,DNS的安全问题不容忽视。

只有通过全面升级防护技术,如DNSSEC的采用、anycast的部署和策略性的响应限制,我们才能有效抵御DNS威胁,确保用户访问的稳定性和安全性。

在数字化世界中,每一步都需要坚实的DNS支持,而安全的DNS则是这个信任基石的守护者。

让我们携手提升DNS防护能力,为互联网的明天保驾护航。

简单介绍DNS的工作原理

DNS 即Domain Name System(域名系统)的缩写,它是一种将ip地址转换成对应的主机名或将主机名转换成与之相对应ip地址的一种机制。

其中通过域名解析出ip地址的叫做正向解析,通过ip地址解析出域名的叫做反向解析。

下面对DNS的工作流程及原理进行简要说明 DNS的查询流程:需要解析服务的Client先查看本机的/etc/hosts;若无结果,则client查看本地的DNS缓存服务器;若无结果,则查找所属域的首选DNS服务器;若此时本地首选DNS服务器仍无法解析,则会想根域名服务器进行查询或选择转发解析请求。

DNS的查询规则:递归式查询,即client向支持递归查询的DNS Server发出解析请求,则自DNS服务器不论是自身直接解析还是无法解析想根发出请求,总会由其向client返回一个结果;迭代式查询,即接收client解析请求的DNS Server,若其能够解析则直接返回结果,若其不能解析将把解析请求交给其他DNS服务器,而不是自己亲自将解析过程完成。

所谓的“根”服务器:根服务器主要用来管理互联网的主目录,全世界只有13台。

1个为主根服务器,放置在美国。

其余12个均为辅根服务器,其中9个放置在美国,欧洲2个,位于英国和瑞典,亚洲1个,位于日本。

所有根服务器均由美国政府授权的互联网域名与号码分配机构ICANN统一管理,负责全球互联网域名根服务器、域名体系和IP地址等的管理。

DNS记录的类型: A:Address 域名向ip地址转换的记录; PTR:Printer ip地址向域名转换的记录; NS:代表域内的dns服务器; MX:代表域内的邮件服务器; CNAME:域名的别名; SOA:start of authority用于标示域内主DNS服务器。

提供DNS服务的软件:BIND即Berkeley Internet Name Domain有加州大学伯克利分校研发是当今提供dns服务应用最广的软件。

亿动网

亿动网